구글 홈 스마트 스피커에 백도어 계정 설치가 가능한 문제점이 제기되었다.

블리핑 컴퓨터(Bleeping Computer)는 구글의 인공지능 스피커인 구글 홈에 백도어 계정을 설치하면 스피커가 사용자의 대화를 엿듣는 감시 도구가 되는 문제가 있었다고 보도했다.

이와 같은 치명적인 보안 문제를 구글에 신고하고 2021년에 107,500달러를 받은 매트 쿤츠는 이 결함을 이용한 공격 시나리오에 대한 기술적 세부 사항을 공개했다.

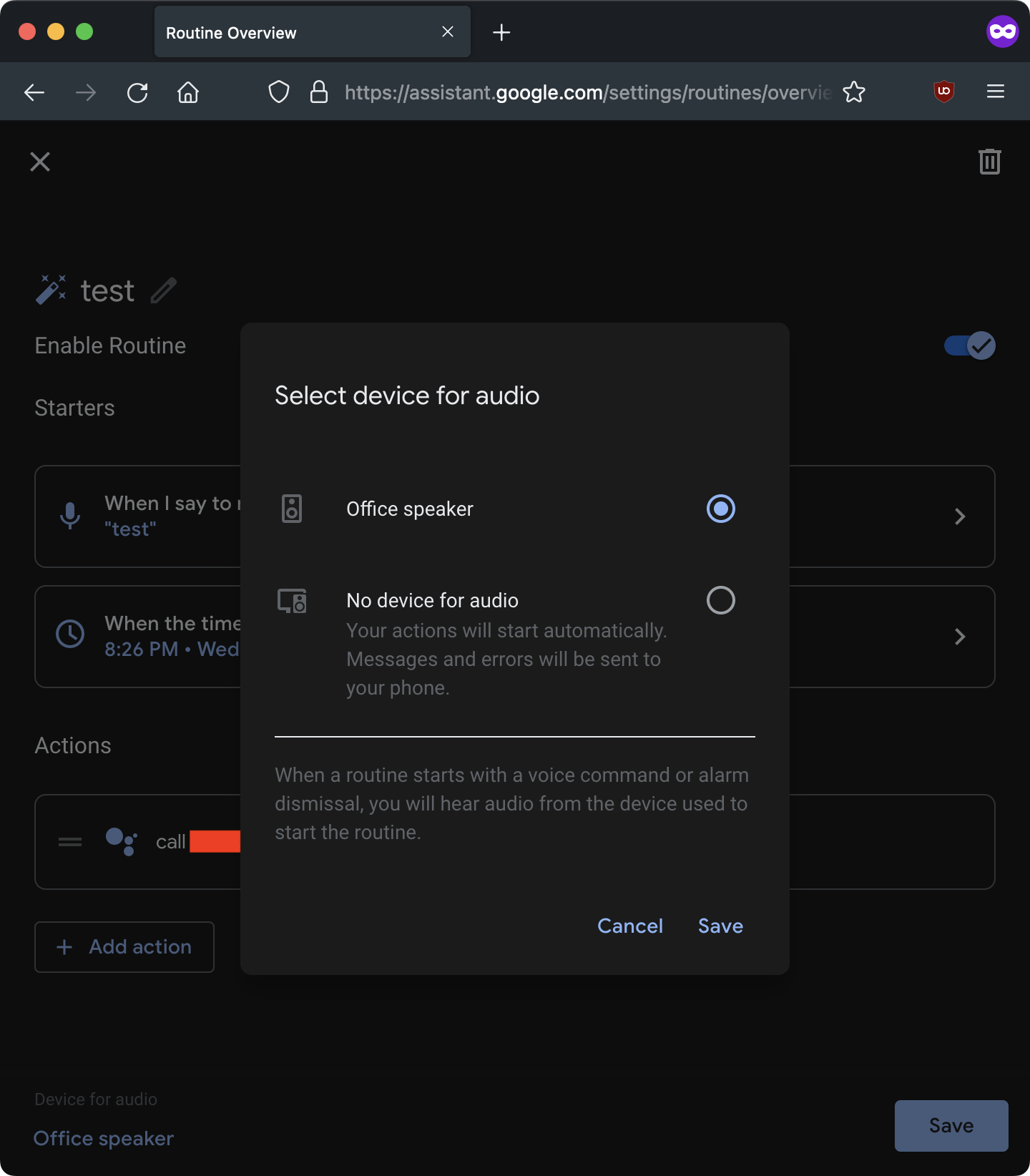

구글 홈 미니 스피커를 소유한 쿤츠 씨는 구글 홈 앱을 사용하여 새 계정을 추가했다. 이제 클라우드 API를 통하여 원격으로 기기에 명령을 전달할 수 있는 상황이었다.

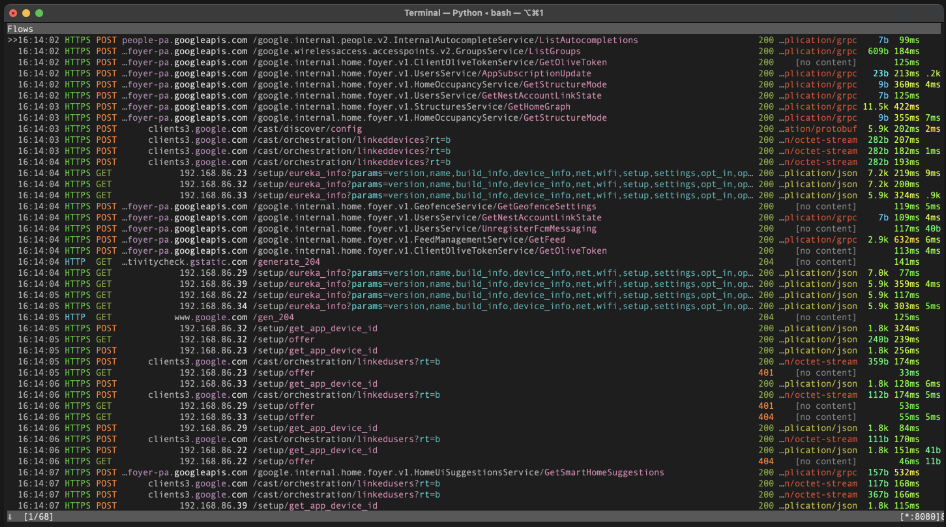

그는 Nmap 스캔으로 구글 홈의 로컬 HTTP API를 위한 포트를 찾았고, 사용자 인증 토큰을 낚아채기를 희망하며 암호화된 HTTP 트래픽을 캡처하기 위한 프락시를 설정했다.

이 과정에서 그는 새 사용자 추가가 기기 이름, 인증서, 로컬 API의 ‘클라우크 ID’를 요구하는 두 단계 과정임을 알게 되었다. 다시 말해, 이 정보만 있으면 구글 서버에 링크 요청을 보낼 수 있다.

쿤츠 씨는 가짜 계정을 추가하기 위해, 파이썬 스크립트를 사용하여 데이터 유출을 자동화하고 연결 요청을 재현하는 연결 프로세스 구현에 성공할 수 있었다.

거짓 계정 추가에 성공하면, 누구든지 구글 홈 스피커 소유주가 모르게 스마트 스위치를 통제하고, 온라인 구매를 하며, 집과 차의 문을 여는 등 스마트 잠금장치를 이용할 수 있다.

추가로 쿤츠 씨는 ‘…에게 전화해’ 음성 명령을 통해 공격자가 지정하는 전화번호로 특정 시간에 구글 홈 스피커의 내장 마이크를 활성화하여 대화를 실시간으로 전송할 수 있는 사실을 발견했다.

이때 구글 홈 기기의 LED는 작동 중임을 나타내는 파란색으로 바뀌지만, 마이크 활성화 때처럼 LED가 깜박이지 않기 때문에 기기 소유자는 펌웨어 업데이트로 생각하고 의심하지 않을 수 있다.

쿤츠 씨는 2021년 1월에 문제를 발견했고, 3월에 추가 세부 정보 등을 구글에 제출했다. 구글은 4월에 보안 패치를 통해 계정 링크를 처리하는 새로운 초대 기반 시스템을 도입하여 기기에 등록되지 않은 접속을 차단했다.